Il mondo della sicurezza informatica è in continua evoluzione e costantemente plasmato dai nuovi attacchi e dalle nuove esigenze. In passato il perimetro era ben definito, ora è estremamente complesso gestire dispositivi mobili e servizi in cloud.

Sistemi Perimetrali

Un firewall hardware è un apparecchio che si interpone fisicamente tra due o più segmenti di rete (o domini di broadcast). In genere si installa tra la rete internet pubblica e le reti interne private (come da figura). Lo scopo di un firewall è proteggere la rete informatica da attacchi ed evitare che informazioni delicate vengano accidentalmente o volontariamente inviate dall’interno.

I Firewall di livello 7 consentono di ispezionare il traffico passante su porte anche normalmente aperte, alla ricerca di vulnerabilità note. Il firewall quindi diventa non solo un oggetto in grado di aprire o chiudere porte, ma dispone di intelligenza sufficinete a leggere il Layer applicativo discernendo cosa è “normale utilizzo” e cosa non lo è.

Firewall di Livello 3, Stateful Inspection

Firewall di Livello 7, Applicativo

I Firewall UTM Applicativi, nello specifico, consentono di:

– Filtrare gli accessi permettendo solo a determinate postazioni di accedere a determinati siti o zone della rete;

– Impedire l’accesso a categorie di servizi come chat, siti per adulti, programmi per scaricare musica, etc;

– Registrare qualsiasi accesso ad internet o ad altri servizi remoti;

– Limitare o riservare la banda a disposizione per determinate postazioni o servizi;

– Autenticare gli utenti direttamente sul firewall, chiedendo loro nome utente e password. E’ possibile, infatti, configurare policy di accesso in base all’utente oltre che all’host.

Analisi della rete

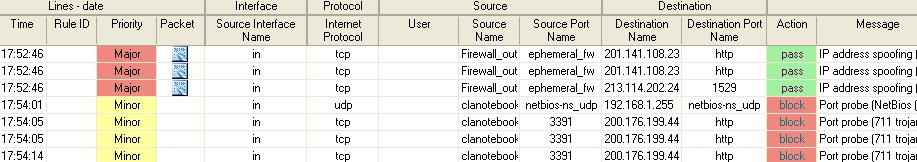

Il firewall consente, attraverso uno strumento software incluso, di accedere ad un dettagliato numero di informazioni memorizzate ad ogni connessione, filtro, allarme o vulnerabilità.

Eccone qualche esempio:

Esempio di attacchi rilevati e bloccati, e di altri volontariamente sbloccati

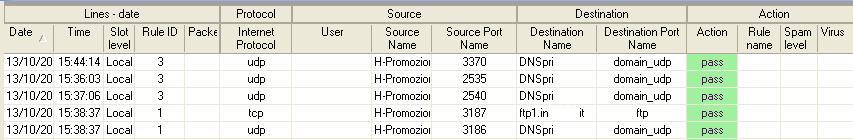

Grazie a questo strumento è possibile risalire al traffico e agli accessi generati da ogni utente in ogni momento

In questa schermata è possibile osservare ogni singolo sito visitato da ognuno dei pc. Sulla destra la voce virus avverte di aver eseguito una scansione su un componente che poteva essere pericoloso.

Analisi delle Vulnerabilità

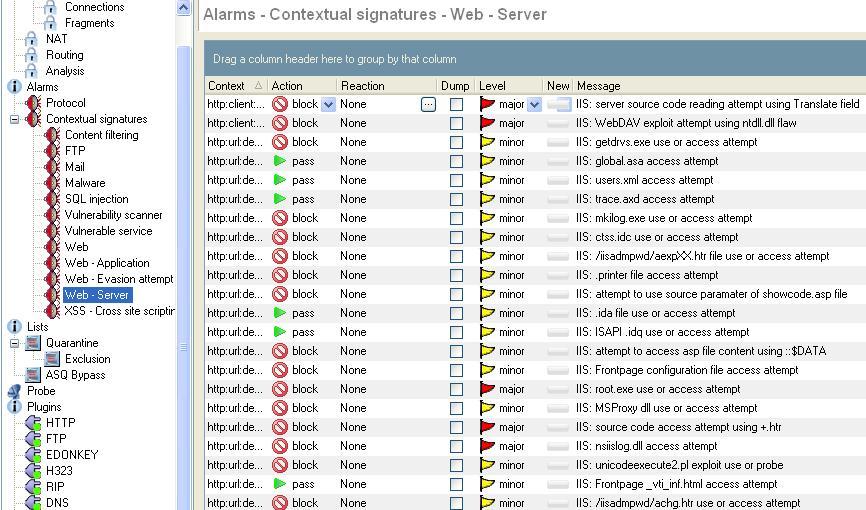

I Firewall di Livello 7 permettono di confrontare i pacchetti, precedentemente autorizzati dalle policy di accesso, con un database di vulnerabilità note aggiornate ogni ora.

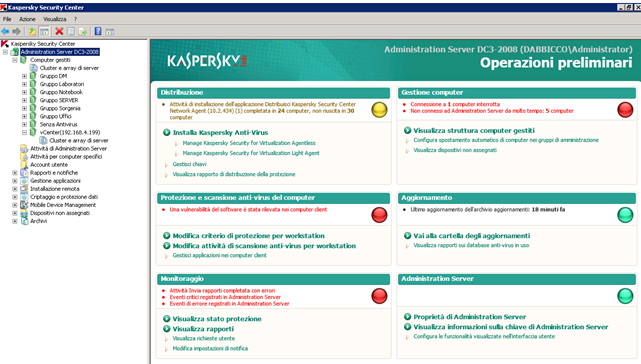

Sistemi Endpoint e Comportamentali

A causa della frammentazione del perimetro informatico, i sistemi endpoint sono sempre più utilizzati. Normalmente sono delle estensioni degli antivirus in grado di applicare delle policy ad ogni device (fisso, mobile, industriale, embedded, etc.).

In altri casi è possibile adottare degli analizzatori comportamentali. Sappiamo, ad esempio, che i vari ransomware (cryptolocker, teslacrypt, etc..) vengono esplosi in memoria e mirano a crittografare il contenuto del disco. A prescindere dall’identificazione del malware, gli analizzatori comportamentali agiscono principalmente sulle azioni che contraddistinguono questi software ed intervengono quando la componente antivirus non è stata in grado di bloccare la minaccia.

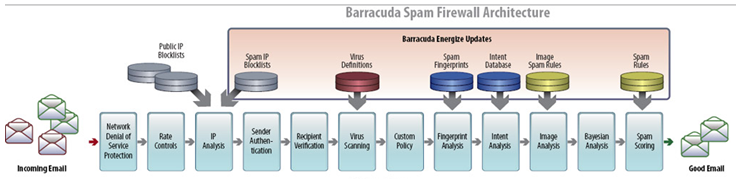

Frontend specifici

In molti scenari è utile utilizzare dei frontend specifici in grado di mascherare le macchine pubbliche. Un utilizzo classico trova spesso spazio in ambito posta elettronica, dove un frontend è in grado di ricevere la posta (ma anche gli attacchi mirati a minacciare il servizio), pulirla e rimandarla al server originario.

Dabbicco HoneyPot

Gli HoneyPot sono server trappola posizionati in rete con servizi volontariamente vulnerabili. Lo scopo di un HoneyPot è proprio quello di farsi attaccare ed assegnare una reputazione all’indirizzo IP da cui l’attacco è pervenuto con il fine di bloccarlo preventivamente su tutti gli apparati che beneficiano del servizio-esca.