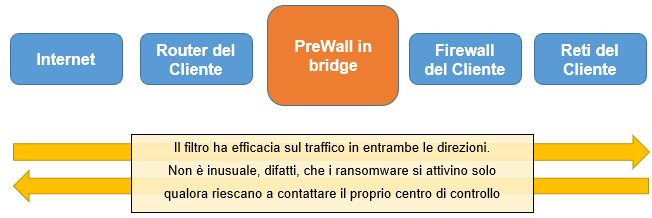

Il Dabbicco PreWall è un dispositivo che si installa fisicamente tra il Router ed il Firewall del Cliente. Questo dispositivo blocca preventivamente gli indirizzi IP classificati come pericolosi, a prescindere dal traffico generato.

Come si popola il Database di IP malevoli?

La Dabbicco Telecomunicazioni ha installato su 13 nazioni e cloud provider diversi dei server esca contenenti circa 60 servizi volontariamente vulnerabili. Quando un attaccante abbia avviato delle azioni certamente ostili verso uno dei 13 server esca, esso viene classificato secondo un punteggio di gravità che concorre a creare il database che popola la blacklist del Dabbicco PreWall.

Sostituisce il firewall?

No, non sostituisce il firewall che rimane un elemento fondamentale della CyberSecurity perimetrale, ma evita che molto rumore di fondo arrivi su di esso.

Il sistema genera falsi positivi?

È molto raro, perchè gli IP non vengono solo aggiunti al database in maniera meccanica, ma vegono anche rimossi nel caso in cui cessino di avviare azioni ostili. Inoltre è possibile verificare autonomamente se un IP è listato e richiederne la rimozione che viene effettuata in tempi molto rapidi.

Perchè è efficace?

Perchè gli attaccanti solitamente mirano prima i grandi cloud provider (dove risiedono i server esca) e solo dopo attaccano le classi IP private. Nel momento in cui questo avviene, il PreWall contiene già le informazioni di blocco, pertanto un attaccante non trova nulla sulla classe IP del Cliente, come se questa fosse non in uso. Che è ben diverso da trovare un Firewall che espone comunque dei servizi.

Inoltre gli attaccanti non investono tempo e risorse su IP non attivi, pertanto la classe protetta dal PreWall verrà molto spesso ignorata anche dalle altre operazioni di scansione automatica.

Rallenterà la mia rete?

No, è stato fatto un importante studio di latenza che ha portato all’introduzione di un sistema di filtro non tradizionale con code FiFo (come nei classici Firewall iptables based) ma tramite classificazione degli Hash. Questo ha consentito di eliminare qualsiasi latenza percepibile.

È facile da installare?

Il dispositivo ha 2 porte di rete, una si collega al Router e al Firewall, interrompendo questo collegamento già esistente. Non richiede alcuna configurazione se non l’assegnazione di un indirizzo IP (se questo non viene assegnato automaticamente in DHCP) affinchè navighi. È possibile, inoltre, rimuoverlo in ogni momento ripristinando il collegamento fisico precedente. Più facile di così, non è possibile.

Le Fonti

Il catalogo globale che viene ripropagato sui dispositivi Dabbicco PreWall viene popolato da:

| Fonte | Agg. | Descrizione |

| Dabbicco HoneyPot | Ogni ora | 13 Server Trappola volontariamente attaccabili sparsi in 13 nazioni differenti. |

| Dabbicco GlobalCat DM | Ogni ora | Oltre 20 mail server reali, in grado di raccogliere determinati attacchi sia sui servizi di posta, sia sui servizi web |

| Dabbicco GlobalCat WWW | Ogni ora | Oltre 30 server reali in grado di raccogliere determinati attacchi sui servizi web |

| Fonte Segreta | Ogni 2h | Fonte NON Pubblica |

| Fonte Segreta | Ogni 6h | Fonte non pubblica in grado di raccogliere botnet e proxy con bassa reputazione e da cui sono partiti attacchi. |

| Fonte Segreta | Ogni 6h | Fonte non pubblica che, tramite tecnologie di analisi con Intelligenza Artificiale, raccoglie un elenco di IP a bassa reputazione. |

La somma degli IP blacklistati dal sistema Dabbicco, a Gennaio 2025, è di oltre 1.000.000 di indirizzi. Dalle ultime statistiche elaborate (sempre Gennaio 2025), oltre il 70% degli attacchi che in media riceve una rete pubblicamente esposta può essere evitato alla fonte in quanto presente in una di queste liste.

Statistiche in tempo reale

Geolocalizzazione degli attacchi informatici rilevati dalle sonde Dabbicco HoneyPot

Tipologia di attacchi

Nomi utenti utilizzati durante gli attacchi di tipo BruteForce

Gli attacchi di tipo BruteForce mirano ad indovinare le credenziali d’accesso mediante tentativi in cui vengono utilizzati dei dizionari (di credenziali note, spesso scovate da database precedentemente compromessi). In questa rappresentazione grafica, parole più grandi indicano più tentativi utilizzando quello specifico termine.